Gazdaság

A Netwalker zsarolóvírus betekintést nyújt a fenyegetők módszereibe

A Netwalker zsarolóvírussal kapcsolatos fertőzési kampány utáni nyomozás közben a Sophos a támadást végrehajtó bűnözők által használt fájlokra bukkant.

A vírusokat és egyéb fájlokat tartalmazó gyűjtemény számos részletet árul el a támadók módszereiről, melyeket a hálózatok kompromittálására, jogosultságaik magasabb szintre emelésére és a vírus munkaállomásokra való terjesztésére használtak a közelmúltbéli támadásokban.

A Netwalkert terjesztő bűnözői csapat változatos profilú célpontokat támadott meg az Egyesült Államokban, Ausztráliában és Nyugat-Európában. A legutóbbi jelentések arra utalnak, hogy a támadók úgy döntöttek, erőfeszítéseiket nagyobb szervezetekre összpontosítják, mint sem magánszemélyekre.

A Sophos által felfedezett eszköztár megerősíti ezt a feltevést, hiszen vállalati hálózatok rendszergazda hozzáférési adatainak megszerzésére szolgáló programokat is tartalmaz, melyeket Domain Controllerről való szoftverterjesztést alkalmazó eszközökkel kombináltak. Gyakori dolgok egy vállalati hálózatban, azonban ritkák az otthoni felhasználók esetében.

És bár a payload legnagyobb része a Netwalker volt, a Zeppelin Windows zsarolóvírus és a Smaug Linux zsarolóvírus különálló mintáit is megtalálták a kutatók.

Összegzés

A zsarolóvírus támadások napjainkban nem egyszeri események, mint a Wannacry volt 2017-ben. A bűnözők jól megalapozott procedúrákkal és eszköztárral rendelkeznek, melyeket rutinszerűen alkalmaznak. A támadások általában hosszabbak: a támadók napokat (akár heteket is) eltöltenek az áldozatnak jelölt szervezeten belül, alaposan feltérképezve a belső hálózatot, miközben hozzáférési adatokat és más hasznos információt gyűjtenek.

A Sophos kutatás eredményei jó példák a trendre, melyet mindannyian megfigyeltünk a fenyegetések terén. A bűnözők jól megtervezett manuális akciókat szerveznek meg, behatolnak az áldozat rendszereibe, alaposan felderítik őket és kikapcsolják a védelmet, mielőtt végrehajtanák a végső támadást.

A Netwalker zsarolóvírus mögött álló “threat actorok” kevésbé támaszkodnak a saját maguk által készített eszközökre, mint más zsarolóvírus csoportok. Az eszköztár legnagyobb része nyilvános forrásokból lett összegyűjtve. Az ilyen, úgynevezett “grey-hat” alkalmazások használatával spórolnak a fejlesztés idején, mely az eredetiség rovására megy.

Az ehhez hasonló, közvetlenül a támadók taktikáiba és eszközeibe való betekintések ritka lehetőséget kínálnak, hogy meglássuk, mi történik a színfalak mögött. Ez pedig drámai mértékben segíti a védekezőket abban, hogy felkészítsék a védelmüket a támadások korai szakaszai ellen, mielőtt a támadók terjeszteni kezdenék magát a zsarolóvírust.

Mit tartalmaz a bűnözők eszköztára?

Az archívum a fenyegetés mögött álló személyek által használt zsarolóvírus terjesztő csomagok legalább 12 különböző verzióját tartalmazta, illetve még számos más eszközt is:

- egy átfogó eszközkészletet, melyekkel felderíthették a célzott hálózatokat,

- a jogosultságok szintjét emelő és egyéb exploitokat, melyeket Windows számítógépek ellen lehet használni,

- és olyan eszközöket, melyekkel ellophatják, kinyomozhatják vagy kierőszakolhatják az értékes információhoz vezető útvonalat egy gépről vagy egy hálózatról. (Beleértve a Mimikatzet, illetve a Mimidogz és Mimikittenz nevű változatait, utóbbiakat arra tervezték, hogy elkerüljék az endpoint biztonsági megoldás által való felfedezést.)

A szkriptek és exploit eszközök egy részét közvetlenül a Github repositorykból másolták le. Az eszközök egy része ingyenesen beszerezhető Windows segédprogram, mint például az Amplia Security Windows Credential Editorja.

Továbbá a következőket is megtalálták:

- a Microsoft SysInternals PsTools csomag egy majdnem teljes gyűjteményét,

- az NLBrute egy másolatát (amely brute-force módszerrel próbálja feltörni a jelszavakat),

- a kereskedelmi forgalomban kapható TeamViewer és AnyDesk távoli kisegítő eszközeinek telepítőit,

- és számos olyan eszközt, melyet a végpontok biztosításával foglalkozó cégek hoztak létre abból a célból, hogy eltávolítsák a saját (vagy más cégek) endpoint biztonsági megoldásait és vírusirtóit a számítógépről.

A betörés részleteinek felderítése

„Nem teljesen egyértelmű, hogy a kampány mögött álló bűnözők hogyan vetik meg a lábukat az általuk célzott hálózaton, azonban a nyomok arra utalnak, hogy a gyakran használt, elavult szerverszoftverek (például a Tomcat vagy Weblogic) jól ismert, részletesen ismertetett gyengeségeit vagy a gyenge RDP jelszavakat használják ki.”

– mondta Szappanos Gábor, a Sophos kiberbiztonsági szakértője.

Az NLBrute nevű brute-force eszközt is megtalálta a Sophos. Az eszköz konfigurációs fájljai azt mutatják, hogy egy előre megadott felhasználónevekből és jelszavakból álló gyűjtemény használatára állították be, melyekkel olyan számítógépek feltörését kísérelték meg, ahol engedélyezték a távoli asztal használatát. Az NLBrute használható olyan támadásokban, melyek célja a hálózatra való behatolás kívülről vagy arra is, hogy laterális hozzáférést szerezzenek más számítógépekhez, miután megvetették a lábukat a hálózaton.

Miután bejutottak az áldozatuk hálózatára, a támadók a jelek szerint a SoftPerfect Network Scannerét használták arra, hogy azonosítsák a nyitott SMB portokkal rendelkező számítógépeket és célpontlistát készítsenek róluk. Később a Mimikatzet, a Mimidogzot vagy a Mimikittenzt használhatták arra, hogy megszerezzék hozzájuk a hozzáférési adatokat.

A megtalált fájlok a bűnözők preferált exploitjainak gyűjteményét is megmutatták. Ezek között a következők szerepeltek:

- az EternalDarkness SMBv3 exploit variánsai (CVE-2020-0796),

- a CVE-2019-1458 lokális jogosultság exploit Windows ellen,

- a CVE-2017-0213 Windows COM jogosultság-növelő exploit, melyet a Google Security Github fiókján publikáltak,

- a CVE-2015-1701 “RussianDoll” jogosultság-növelő exploit.

Továbbá megtalálták a dirtycow sebezhetőség ellen használt pokemon exploit firefart variánsának forráskódját is; ez pedig túl sok nevetséges elnevezés egyetlen Linux jogosultság-szint emelő exploitra. A támadók arra sem vették a fáradtságot, hogy megváltoztassák a firefart alapértelmezés szerint megadott felhasználónév értékét, ám ezt máshol még megtehetik.

Az exploitok és hackelésre használt eszközök mellett a támadók összeszedtek egy színes gyűjteményt is, mely olyan szoftverekből állt, melyeket endpoint biztonsági megoldások és antivírusok Windows számítógépekről való eltávolítására terveztek. A gyűjteményükben található eszközök között megtaláltuk az ESET által közzétett AV Remover és a TrendMicro WorryFree Uninstall programokat is.

A zsarolóvírus terjesztése

A támadók a Netwalker zsarolóvírus-t általában egy reflektív PowerShell betöltő szkript használatával terjesztik, amelyet több rétegnyi kódolás véd az egyszerűbb elemzések ellen. A folyamat végén a Netwalker payload betöltődik és végrehajtódik. A végső kártevő egy DLL vagy egy futtatható fájl. A célszámítógépen lévő fájlok titkosításra kerülnek, a felhasználó pedig egy ilyen jellegű üzenetet talál:

Ha ezt a szöveget valamilyen okból a titkosítás vége előtt olvassa, ezt érthető amiatt, mivel a számítógép lelassult,

a szívverése pedig felgyorsult, mivel nem tudja kikapcsolni,

így azt javasoljuk, hogy távolodjon el a számítógépétől és fogadja el a tényt, hogy kompromittálódott.

Az újraindítás/leállítás miatt el fogja veszíteni a fájlokat a visszaállítás lehetősége nélkül.

Minden egyes alkalommal, amikor új szervezet az áldozat, a támadók a Netwalker DLL egy egyedi buildjét használják. Érdekes módon számos Netwalker DLL ugyanazt a létrehozási dátumot tartalmazza a PE headerben. Sőt, az egyetlen eltérés az encrypted blob store resource numberjében található, mely 1337 vagy 31337 lehet. Valószínűnek tűnik, hogy a legtöbb alkalommal ugyanazt a DLL template-et használják és csak ezt a encrypted blobot változtatják meg.

Gazdaság

Nincs innováció társadalmi és gazdasági haszon nélkül

Az innovációk hatással vannak az emberek mindennapjaira, kulcsfontosságúak a társadalmi és a gazdasági kihívások megoldásában is. A nemzetközi Bosch Tech Compass felmérés kiemeli az okostelefon utóbbi két évtizedben betöltött, egyedülállóan meghatározó szerepét, mint – a válaszadók szerint – a legfontosabb innovációt globálisan és Magyarországon is.

A technológiai fejlődés motorja azonban egy olyan komplex innovációs ökoszisztéma, ahol a képzett szakemberek, az oktatási és kutatási intézmények, valamint az ipari szféra összehangolt együttműködése alapvető a piacképes megoldásokhoz. Érdekes módon, míg a válaszadók szerint világszerte az IT és telekommunikáció áll az élen, addig Magyarországon a gyártás a fő innovációs hajtóerő.

Az okostelefon az elmúlt 20 év legnagyobb hatású innovációja

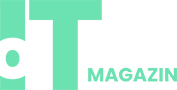

Kétségtelen, hogy az okostelefon az elmúlt két évtized technológiai fejlődésének megkerülhetetlen mérföldköve. Hatása az élet minden területén érezhető. A Bosch Tech Compass felmérés egyértelműen alátámasztja globális jelentőségét. Világszerte a válaszadók 60 százaléka – Magyarországon 61 százalékuk – jelölte meg az okostelefont az elmúlt 20 év legmeghatározóbb innovációjaként. A résztvevők szerint az okostelefonnal szorosan összefüggő technológiák is kiemelkedő jelentőséggel bírnak.

Világszerte a navigációs alkalmazások (24 százalék), a közösségi média (24 százalék) és az azonnali üzenetküldés/videokonferencia (23 százalék) állnak a rangsorban. Hazánkban pedig a közösségi média (27 százalék), a navigációs alkalmazások (23 százalék) és az e-kereskedelem (23 százalék) bizonyultak a legfontosabbnak.

„A kutatás eredményei rávilágítanak az okostelefon mindennapi életünkben betöltött központi szerepére és a vele járó digitális ökoszisztéma erejére. Ez is jól mutatja az ökoszisztémák jelentőségét, legyen szó fizikai vagy digitális környezetről. A Bosch szakértelmével hidat épít a két világ között, hogy olyan teljes körű, összekapcsolt megoldásokat kínálhasson, amelyek jobbá teszik az emberek életét”

– mondta Szászi István, a Bosch csoport vezetője Magyarországon és az Adria régióban.

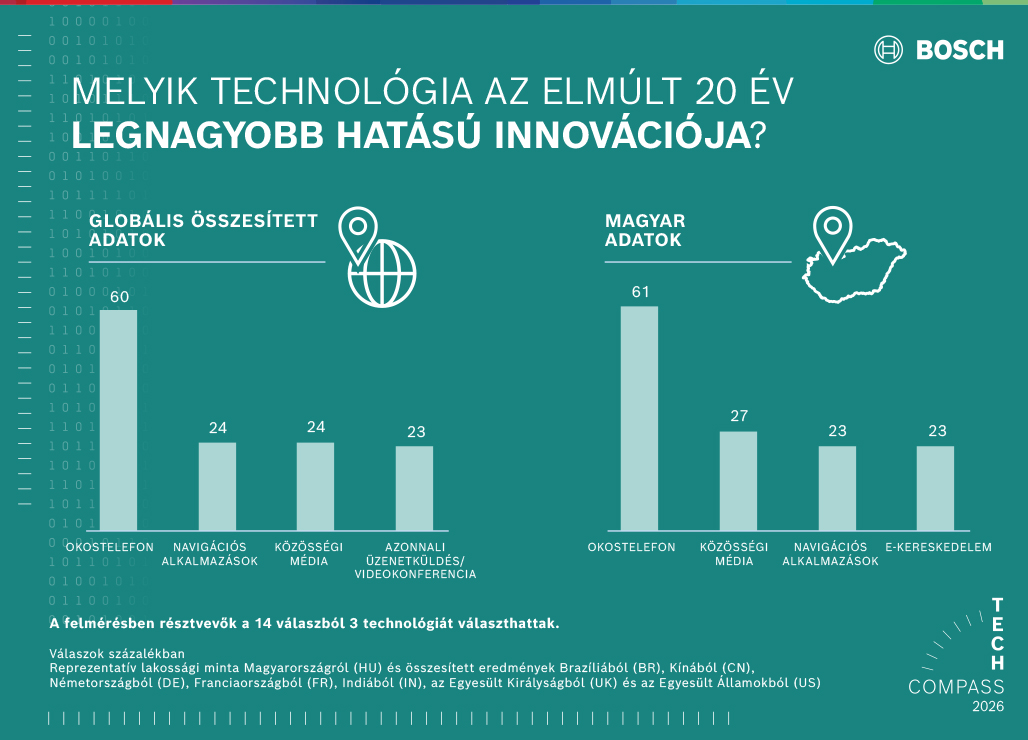

Az innováció mozgatórugója az ökoszisztéma

Az innováció nem egy elszigetelt folyamat, hanem egy komplex ökoszisztéma eredménye. A nemzetközi kutatás rámutat azokra a kulcsfontosságú tényezőkre, melyek egy nemzet innovációs képességét befolyásolják. Globálisan a képzett szakemberek és az oktatási intézmények (35 százalék), valamint az erős kutatási képességek (34 százalék) kapják a legnagyobb hangsúlyt. Ezeket a sorban a versenyképes vállalatok (31 százalék) követik. Magyarországon hasonló mintázat figyelhető meg: a válaszadók a képzett szakembereket és oktatási intézményeket (32 százalék), a versenyképes vállalatokat (30 százalék) és az erős kutatási képességeket (27 százalék) emelték ki a felmérésben. Ezek az adatok alátámasztják az együttműködések kulcsszerepét a sikeres innovációs folyamatokban.

„A sikerhez vezető út ma már egyértelműen az együttműködéseken át vezet. A Bosch számára alapvető fontosságú, hogy az innovációs ötleteket a valós piaci igényekkel hangolja össze. Ehhez szinergiára van szükség az egyetemek, a kutatóhelyek és a startupok friss nézőpontjai, valamint az ipari szereplők komplex tapasztalatai között. Egy ilyen ökoszisztéma piacképes és emberközpontú megoldásokat teremt, olyan innovációkat, melyek a gazdaságnak és a társadalomnak is hasznosak”

– hangsúlyozta Szászi István.

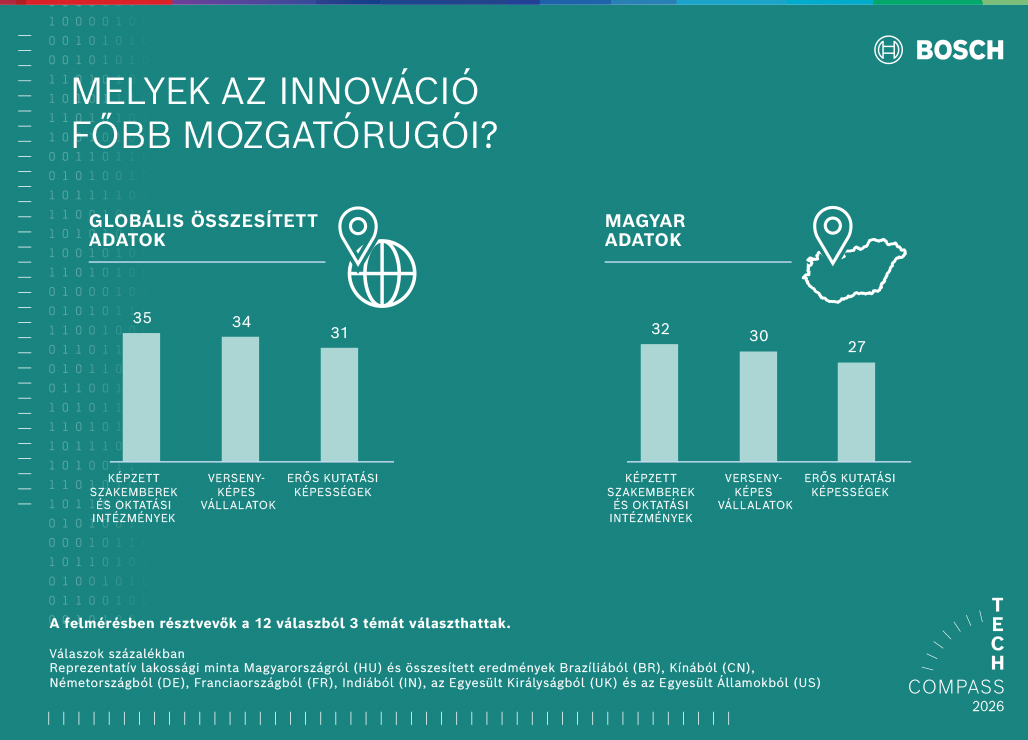

A magyarok szerint itthon a gyártás áll az innováció élvonalában

Az innováció fókuszpontjai országonként eltérhetnek. Magyarországon a válaszadók szerint a gyártási szektor vezeti az innovációs rangsort, ami jelentős eltérést mutat a globális trendektől. A felmérésben résztvevők 24 százaléka gondolta úgy, hogy ezen a területen a legélénkebb a fejlődés, míg globálisan ez az arány csupán 16 százalék. Az IT és telekommunikáció (22 százalék), valamint a logisztika (20 százalék) Magyarországon szintén kiemelkedőnek számít. Ezzel szemben világszerte az IT és telekommunikáció (31 százalék), a repülőgépipar és hadiipar (25 százalék), valamint az egészségügy (21 százalék) került előtérbe. Hazánkban a repülőgépipar és hadiipar (8 százalék), illetve az egészségügy (10 százalék) azonban kevésbé domináns az innovációs térképen. A hazai adatok tehát egyedi nemzeti innovációs profilt mutatnak, ahol a felmérés kitöltői szerint a gyártás hajtja előre a fejlődést.

Innovatív magyar fejlesztések

Hazánkban a Bosch csoport kilenc önálló vállalat szoros stratégiai együttműködéseként Magyarország egyik legnagyobb külföldi ipari munkaadója. A fenntartható és gazdaságos innovációk, valamint az MI adta lehetőségek kiaknázása évek óta a Bosch stratégiájának fókuszában áll, melyet a hazai fejlesztések és az egyetemi együttműködések is jól példáznak.

A Bosch ikonikus IXO akkumulátoros csavarbehajtója 2003 óta készül Miskolcon. A több mint 20 millió példányban eladott eszköz igazán sokoldalú: nem csupán csavarozásra, hanem kiegészítőivel számos kreatív feladatra is alkalmas. A termék fejlesztése és fenntartható gyártása a miskolci kéziszerszámgyárban dolgozó szakemberek innovatív erejét és környezettudatosságát is szimbolizálja. Az MI-alapú gyártási megoldások a miskolci autóipari gyárban is jelentős előrelépést hoztak. Az eBike-meghajtást gyártó sorok hibaelemzésével a termelési folyamat hatékonysága javult és csökkent az állásidő. Jó példa az akadémiai együttműködésre a Bosch és az ELTE közös projektje: a Bosch hatvani gyárában tesztjelleggel működő ipari csomagoló robot. Az MI-alapú berendezés hatékony és rugalmas megoldást kínál a gyárakba a legkülönbözőbb kiszerelésekben naponta beérkező alapanyagok, alkatrészek és egyéb komponensek kicsomagolására, szétválogatására és rendszerezésére. A Budapesti Fejlesztési Központ a Bosch világszintű fejlesztéseinek egyre hangsúlyosabb helyszíne, az elmúlt években a nemzetközi autóipar egyik innovációs vezetőjévé vált. A Bosch nagy hangsúlyt fektet a kutatás-fejlesztésre, elsősorban olyan jövőt formáló megoldásokra fókuszálva, mint az automatizált vezetési megoldások, az elektromobilitás, vagy a mesterséges intelligencia.

„A hazai Bosch-gyárakban és fejlesztőközpontokban a mérnökök olyan ötleteken dolgoznak, melyek aktuális kihívásokra adnak hatékony és konkrét válaszokat. A kreatív ötletek, az innovációk és az MI ma már a mindennapjaink része. A magyar mérnökök által fejlesztett gyártási folyamatok optimalizálásától, a minőségjavításon át a fenntarthatósági célok eléréséig terjedő alkalmazások pedig bizonyítják a technológia sokoldalúságát”

– tette hozzá Szászi István.

A tanulmányról

A Bosch Tech Compass felmérés során a Gesellschaft für Innovative Marktforschung mbH (GIM) 2025 őszén nyolc országban összesen több mint 12 ezer 18 év feletti embert kérdezett meg. A felmérésben az Egyesült Királyságban, Franciaországban, Magyarországon és Németországban országonként ezren, míg az Amerikai Egyesült Államokban, Brazíliában, Indiában és Kínában országonként kétezren vettek részt. A reprezentatív kutatást a magyarországi Bosch csoport megbízásából itthon immáron második alkalommal végezték el. A felmérés során a Boscht egyetlen alkalommal sem nevezték meg megrendelőként.

További friss híreket talál az IoTmagazin főoldalán! Csatlakozzon hozzánk a Facebookon is!

Gazdaság

A Zyxel Networks bajnoki rangot kapott a tűzfalak és VPN-ek kategóriájában

A biztonságos és AI-alapú felhőalapú hálózati megoldások szállításában vezető Zyxel Networks tűzfal- és VPN-megoldásai ismét bajnoki rangot kaptak a techconsult – neves független német kutató- és elemző szervezet, a Heise Group része – legújabb, biztonsági megoldásokat felmérő Professional User Ratings (PUR) felmérésében.

Több mint 4400 biztonsági szakértő vett részt a techconsult Professional User Rating: Security Solutions 2026 felmérésében. Ahhoz, hogy egy termék techconsult Champion minősítést kapjon, mind a Solution Excellence, mind a Company Excellence kategóriában magas pontszámot kell elérnie.

A Zyxel Networks a hálózati tűzfalak kategóriában a legmagasabb rangot érte el az összes kiválasztott gyártó közül, ahol tíz vállalat nyerte el a Champion státuszt. A VPN-jelentésben a hat gyártó közül az első két hely egyikét szerezte meg.

A hálózati tűzfalakról szóló jelentésben a Zyxel Networks minden más résztvevő előtt végzett a könnyű használat, a termék iránti lojalitás és az ajánlás tekintetében. A beszállítói elégedettség és az értékesítési partner kategóriában is a legmagasabb értékelést kapta. VPN-megoldásai a könnyű használat tekintetében a legmagasabb pontszámot kapták, és a funkcionalitás, valamint a termék iránti lojalitás és ajánlás tekintetében is magas pontszámot értek el. A VPN-gyártók értékelésében a Zyxel Networks a szolgáltatás és támogatás, valamint az információ, tanácsadás és képzés tekintetében végzett az élen.

Kevin Drinkall, a Zyxel Networks EMEA marketing és GTM stratégia vezető igazgatója elmondta:

„A Zyxel Networks elismerése bajnokként mind a hálózati tűzfalak, mind a VPN-ek terén a techconsult PUR Security Solutions jelentésben bizonyítja termékeink valós erejét. Ez egyértelmű üzenetet küld az ügyfeleknek: a Zyxel Networks nemcsak hatékony védelmet nyújt, hanem kiemelkedik az SMB és SME hálózati biztonság terén is, magabiztosan versenyezve a piac legnagyobb neveivel. A tűzfalak terén elért első helyezés valóban jelentős eredmény. Különösen örömteli, hogy megoldásaink ilyen magas pontszámot kaptak a könnyű használat terén, és hogy az ügyfelek függetlenül ajánlják kiberbiztonsági termékeinket. Ez igazi visszaigazolás számunkra arról, hogy a Zyxel Networks ma már a hálózati biztonság területén valódi erőnek számít.”

A techconsult felmérése különösen értékes, mivel teljesen független és a felhasználók véleményén alapul.

„Az, hogy rendszeresen szerepelünk az éves jelentések legjobban teljesítő szereplői között, azt mutatja, hogy a Zyxel Networks kitartó, következetes, innovatív és ügyfélközpontú kutatási és termékfejlesztési megközelítése továbbra is kiváló eredményeket hoz.”

Raphael Napieralski, a techconsult elemzője hozzátette:

„A tűzfalak és a VPN-megoldások kritikus fontosságúak a szervezetek biztonsága szempontjából, ezért elengedhetetlen, hogy technikailag kiválóak, könnyen telepíthetők és használhatók legyenek, valamint a gyártó megfelelő támogatást nyújtson hozzájuk. A legújabb techconsult PUR felmérésben elért bajnoki cím azt bizonyítja, hogy a Zyxel Networks VPN-termékei kivételes védelmet, könnyű használatot és innovációt nyújtanak, kiemelkedő szolgáltatást biztosítanak és magas szintű ügyfél-elégedettséget érnek el.”

A gyártók egy „PUR gyémántban” jelennek meg, amely vizuálisan ábrázolja rangsorukat a termékek és szolgáltatások ügyfélértékelései alapján. A felmérés olyan kritériumok alapján történik, amelyek a teljesítményt, a funkcionalitást, a felhasználóbarát jelleget, a felhasználói elégedettséget és egyéb képességeket vizsgálják. Csak azok a gyártók kerülnek be a listába, amelyekről elegendő számú pozitív interjú érkezett. A 2026 techconsult PUR gyémánt 23 gyártót sorol fel a hálózati tűzfalak kategóriában és 21 gyártót a VPN-ek kategóriában.

A több mint 30 éve alapított techconsult egy speciális kutató és elemző cég, amely évente több mint 35 000 interjút készít üzleti és technológiai döntéshozókkal, támogatva a végfelhasználói szervezeteket termékeik beszerzésében és stratégiai tervezésében.

További információk: www.techconsult.de.

További friss híreket talál az IoTmagazin főoldalán! Csatlakozzon hozzánk a Facebookon is!

Gazdaság

Az alkalmazkodóképesség lett az üzleti siker kulcsa – Forvis Mazars C-suite Barometer 2026

A globális bizonytalanság tartóssá vált, a felsővezetők mégis magabiztosan tekintenek a jövőbe – derül ki a Forvis Mazars legfrissebb, C-suite Barometer: Outlook 2026 című nemzetközi kutatásából. A 40 országban – köztük Magyarországon – több mint háromezer felsővezető megkérdezésével készült felmérés szerint az üzleti siker első számú feltétele ma az alkalmazkodóképesség, amely technológiai megújuláson, rugalmasabb működésen és célzott beruházásokon alapul.

A Forvis Mazars C-suite Barometer 2026 szerint a gazdasági kilátások továbbra is bizonytalanok, ennek ellenére a vállalatvezetők meglepően derűlátók. A megkérdezettek 92%-a pozitív növekedési várakozásokkal tekint 2026-ra, miközben 69%-uk valamennyi üzleti területen növeli beruházásait. Mindez annak ellenére történik, hogy negyedik éve a gazdasági bizonytalanság jelenti a növekedés legnagyobb fékező erejét, miközben a fokozódó verseny és a globális kereskedelem átalakulása – különösen a vámok kérdése – tovább növeli a nyomást a vállalatokon.

A tanulmány visszafogott, az Egyesült Államokban 2%, Európában 1% körüli növekedést vetít előre 2026-ra, miközben az inflációs kockázatok, a gyenge munkaerőpiaci mutatók és a geopolitikai feszültségek tovább fokozzák a bizonytalanságot. Bár a mesterséges intelligencia a legnagyobb hatással bíró trendek közé tartozik, a vezetők bizalma ezen a téren is megosztott: a szervezeteknek mindössze 48%-a bízik abban, hogy az AI a lehető legjobb megtérülést hozza, és csupán 30% számít arra, hogy ez már a következő évben megvalósul.

Ebben a törékeny környezetben a felsővezetők előtt álló feladat egyre összetettebb: egyszerre kell bátor stratégiai döntéseket hozniuk és fegyelmezetten gazdálkodniuk az erőforrásokkal.

„A globális paradigmaváltás, amelynek küszöbén a vezetők állnak, valódi rugalmasságot követel a stratégiai növekedési tervek minden területén ahhoz, hogy kezelni tudják az elmúlt tizenkét hónap pénzügyi és gazdasági utóhatásait. A bizonytalanság ma már nem átmeneti állapot, hanem az üzleti környezet állandó jellemzője. A kutatás egyértelműen azt mutatja, hogy azok a szervezetek lehetnek sikeresek 2026-ban, amelyek képesek gyorsan alkalmazkodni, tudatos beruházásokkal erősítik technológiai és humán erőforrásaikat, valamint rugalmas stratégiákat alakítanak ki a változó piaci feltételekhez”

– foglalja össze a kutatás eredményeit dr. H. Nagy Dániel, a Forvis Mazars partnere.

A C-suite vezetők legfontosabb stratégiai célja a vállalati IT- és technológiai megújulás: a szervezetek háromnegyede már rendelkezik formális technológiai transzformációs stratégiával. A mesterséges intelligencia központi szerepet kap, de a vezetők többsége átfogóbb szemléletben gondolkodik: az adatvezérelt működés, az automatizáció és a kiberbiztonság egyaránt kulcselemei a hosszú távú versenyképességnek.

A fokozódó nemzetközi verseny és a kereskedelmi korlátozások hatására a vállalatok egyre nagyobb hangsúlyt fektetnek üzleti modelljeik és működésük újragondolására. Ez a tényező idén először került a második helyre a stratégiai prioritások rangsorában. Ezzel párhuzamosan a működési agilitás jelentősége is nőtt: két helyet előrelépve már a legnagyobb üzleti hatással bíró tényezők között szerepel, és a transzformációs beruházások egyik kiemelt területe lett.

Bár kevesebb vállalat lép be egyszerre sok új piacra, az expanziós célok földrajzi súlypontja is átalakul. Az Egyesült Államok mellett Kanada, Németország, Franciaország és Kína is a legvonzóbb célországok közé került, miközben a szervezetek kockázatkezelési megfontolások mentén diverzifikálják jelenlétüket.

A mesterséges intelligencia nemcsak új munkaköröket teremt, hanem régieket is átalakít vagy kivált, így nem meglepő, hogy a vezetők 80%-a számolt be arról, hogy az elmúlt két évben átszervezte csapatait az AI bevezetésének támogatása érdekében. A tehetségvonzás és -megtartás újragondolása pedig továbbra is a felsővezetői napirend élén szerepel.

A teljes kutatás a Forvis Mazars weboldaláról ide kattintva tölthető le.

További friss híreket talál az IoTmagazin főoldalán! Csatlakozzon hozzánk a Facebookon is!

-

Tippek2 hét ago

Az IKEA visszahív bizonyos NYMÅNE falilámpákat az áramütés veszélye miatt

-

Okoseszközök2 hét ago

7 havas helyszín, ahol digitális eszközök dolgoznak a háttérben

-

Szórakozás2 hét ago

Új magyar korcsolya-rekord döntötte meg az eddigi kanadai csúcstartót

-

Gazdaság2 hét ago

Több mint hétszázzal több ügyet zártak le a békéltető testületek

-

Gazdaság2 hét ago

A 100 éves STIHL megmutatja, hogyan lehet a benzines és akkumulátoros eszközök terén is hatékonyan az élen járni

-

Szórakozás2 hét ago

A Tesla új Supercharger állomást nyit Szegeden

-

Ipar2 hét ago

Űrtechnológia forradalmasíthatja az építkezések nyomonkövetését – ismét az ESA-val dolgozik együtt a Paulinyi & Partners

-

Szórakozás2 hét ago

A jövő mérnökei csapnak össze a 2026. február 14-i RobonAUT versenyen